Immer mehr Angriffe passieren innerhalb der Unternehmensgrenzen.

Dies verlangt eine neue Denkweise.

Mit dem vermehrten Einsatz von Technologien steigt die Zahl der Cyberangriffe. Die neue Gefahrensituation verlangt nach einer neuen Denkweise: Zero Trust. Dieses Modell unterscheidet nicht zwischen „vertrauenswürdigem“ internen und „feindlichem“ externen Firmennetzwerk. Es behandelt alle Netzwerke, Nutzer und Geräte gleich. Wer auf Daten zugreifen will – egal ob vom externen oder internen Netzwerk – muss beweisen, dass er oder sie vertrauenswürdig ist.

Der Hintergrund: Sind die Angreifer erst einmal im internen Netzwerk, sind die Schutzmaßnahmen oft gering. Angreifer nutzen diese Schwachstelle, um Systeme und Daten zu kompromittieren.

Ist Ihr Unternehmen wirksam gegen Angriffe von innen und außen geschützt?

Warum ist Zero Trust jetzt besonders relevant?

- Je kritischer digitale Prozesse und Verarbeitungen im Unternehmen sind, desto wichtiger ist es, sich wirksam gegen Cyberangriffe zu schützen.

- Unternehmen besitzen immer mehr Daten, die sie schützen müssen. Ein Cyberangriff kann sie teuer zu stehen kommen. Mit Zero Trust schützen sie Daten und Infrastruktur präventiv. Sollte es trotzdem zu einem Angriff kommen, ist der Schaden begrenzt und nachverfolgbar.

- Viele Unternehmen zögern, Zero Trust zu implementieren. Sie befürchten, es könnte teuer sein und viel Zeit kosten, ihre Netzwerkarchitektur in den Zero-Trust-Ansatz zu überführen. Tatsächlich können sie Zero Trust parallel zum bestehenden Netzwerk aufbauen. So bleibt sein Einsatz verwaltbar, kostengünstig und unterbrechungsfrei. Je früher Unternehmen Zero Trust angehen, desto eher profitieren sie davon.

Zero Trust: So funktioniert die neue Denkweise

Will ein User auf Daten zugreifen, muss er bei Zero Trust erst seine Identität und seine Zugriffsberechtigung nachweisen. Dabei werden neben der Information, wer zugreifen will, auch Kontextinformationen wie der Standort, das Gerät oder das frühere Verhalten des Users berücksichtigt. Alle diese Informationen werden mit den Policies abgeglichen, die den Zugriff regeln.

Dem User wird schließlich das Ergebnis präsentiert: Zugriff gewährt, Zugriff verweigert oder er muss sich erneut authentifizieren. Erst nach erfolgreicher Authentifizierung und Autorisierung kann er auf die Ressource zugreifen. Ist eine Session abgelaufen oder will der User auf eine andere Ressource zugreifen, wiederholt sich der Prozess. So ist die Wahrscheinlichkeit gering, dass sich ein Angreifer unbemerkt im Netzwerk bewegt.

Beim Zero-Trust-Ansatz wird jede Zugriffsanfrage ident behandelt. Egal ob sich ein User im internen oder in einem öffentlichen Netzwerk befindet, die Zugriffsregeln sind für alle gleich.

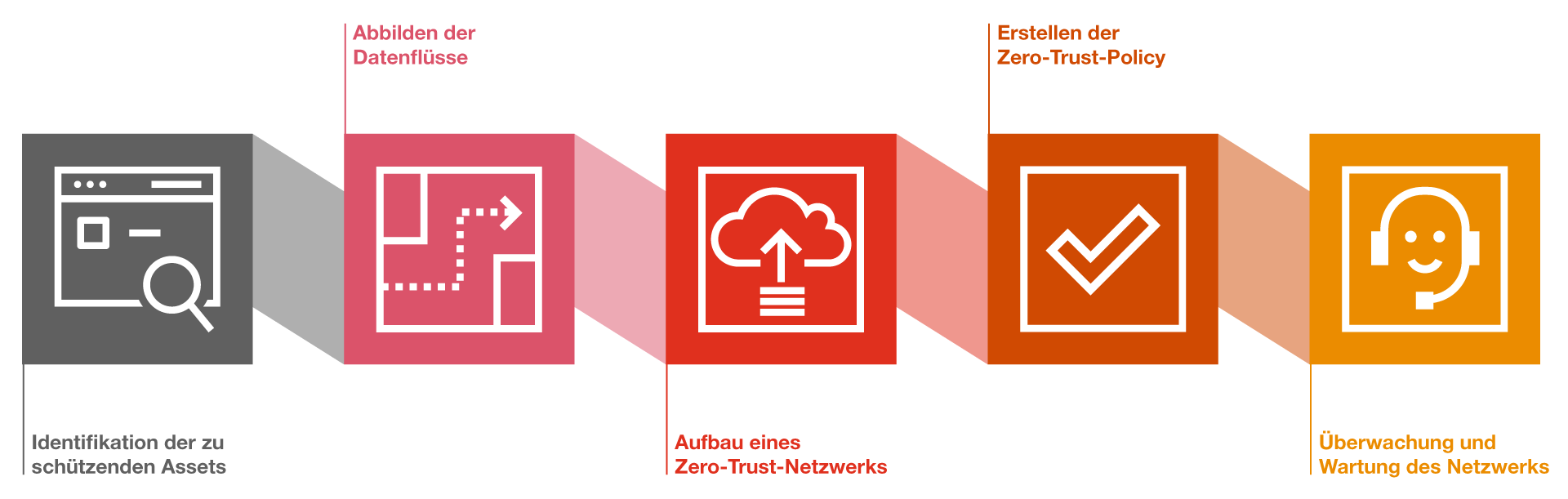

Was zu tun ist und wie wir helfen

„Unternehmen bieten Cyberkriminellen immer größere Angriffsflächen. Klassische Sicherheitskonzepte greifen oft zu kurz. Unsere Cybersecurity-Experten helfen unseren Kunden bei der Transformation zu Zero Trust und stellen so das Vertrauen in die Sicherheit ihrer Daten wieder her.“

Warum PwC?

3 Gründe, warum Sie mit PwC einen starken und zuverlässigen Partner für Zero Trust haben:

- PwC verfügt über eine Vielzahl an IT-Security Experten weltweit. Egal welche IT-Architektur betroffen ist – wir haben den richtigen Experten für Ihr Anliegen!

- PwC ist staatlich zertifiziert, um auf komplexe Angriffe auf Netzwerke von nationaler Bedeutung zu reagieren, darunter von der nationalen US-Sicherheitsbehörde, von UK's National Cyber Security Centre und vom deutschen BSI.

- Laut „The Forrester Wave“ ist PwC Europas führender Cyber Security Consulting Provider.

Kontakt